چند ثانیه غفلت کافی است تا تمام دارایی دیجیتالی شما از بین برود. تصور کنید تنها با کلیک روی لینکی که ظاهراً از طرف یک پروژه معتبر ارسال شده، کیف پولتان خالی میشود و تمام ارزهای دیجیتالی که ماهها و سالها برای آنها زحمت کشیدهاید، به حساب هکرها میرود. این دقیقاً همان اتفاقی است که برای هزاران کاربر از جمله سرمایهگذاران حرفهای رخ داده است.

قربانیان معمولاً تا زمانی که موجودی کیف پول آنها صفر نشود، متوجه کلاهبرداری سرقت رمزارز نخواهند شد. این نوع حمله را کریپتو درینر (Crypto Drainer) مینامند؛ تهدیدی که روزبهروز پیچیدهتر و گستردهتر میشود و نیاز به رعایت امنیت کیف پول کریپتو را بیش از پیش مهم میکند. در این مقاله به بررسی راههای در امان ماندن از این نوع حمله میپردازیم و به این سوال اساسی پاسخ میدهیم که کریپتو درینر چیست.

کریپتو درینر چیست؟

اگر برایتان سوال است که Crypto Drainer چیست باید بیان کرد که درینر در کریپتو ابزار یا ترفندی است که مهاجمان و هکرهای حوزه وب 3 از آن استفاده کرده تا کیف پولهای ارز دیجیتال کاربران را خالی کنند. بهجای سرقت مستقیم کلید خصوصی، درینرها کاربران را فریب میدهند تا کیف پول آنها را به یک سایت یا قراردادهوشمند جعلی متصل کرده یا تراکنشی را امضا کنند که به ظاهر بیخطر است؛ اما در عمل اجازه انتقال داراییها را به مهاجم میدهد.

در واقع درینرها ترکیبی از دامنههای تقلیدی یا فیشینگ، تبلیغات فریبنده، لینک در شبکههای اجتماعی، افزونههای مخرب و قراردادهای هوشمند دستکاریشده را بهکار میگیرند تا قربانی را گمراه کنند. این حملات سریع و خودکار هستند و حتی کاربران باتجربه هم ممکن است با یک امضای اشتباه در دام درینرها گرفتار شوند؛ موضوعی که در ادامه به بررسی دقیق عملکرد آن میپردازیم.

نحوه عملکرد کریپتو درینر

کریپتو درینرها معمولاً از فاز فیشینگ و جعل شروع میشوند؛ به این صورت که مهاجمان دامنهها و صفحاتی میسازند که ظاهراً متعلق به پروژه مشهور، صرافی یا صفحه ایردراپ است و با تبلیغات، پیامهای شبکه اجتماعی یا حسابهای مخرب، کاربران را به آنجا هدایت میکنند. این صفحات گاهی حتی گواهی SSL و رابطهای آشنا مانند ولت کانکت (WalletConnect) یا متامسک (MetaMask) را شبیهسازی میکنند تا اعتبار پوششی داشته باشند و کاربر بدون شک و تردید کیف پول را متصل کند.

مرحله بعدی اجرای خود فرایند درینر است. ابزار یا اسکریپت مخرب، آدرسهای مشتقشده از کیف پول را اسکن میکند، موجودیها و توکنهای ارزشمند را شناسایی کرده و فهرستی از تراکنشهای مخفی یا قراردادهای دستکاریشده میسازد. سپس از امضاهای کاربر استفاده کرده و انتقال را انجام میدهد. انتقالها عموماً به سرعت و به چندین آدرس جدید فرستاده میشوند تا ردگیری را سخت کنند. در بعضی موارد درینرها حتی قراردادهای هوشمند را بهگونهای طراحی میکنند که بهظاهر کار مفیدی انجام دهند اما در عمل فرایند کلاهبرداری رخ داده است.

معروفترین کریپتو درینرهای سالهای اخیر

در سالهای اخیر چند نمونه از درینرهای مطرح بهشدت جلب توجه کرده و نشان دادهاند که تهدید درینر در کریپتو فقط برای تازهواردها نیست، حتی کاربران باتجربه و پروژههای معتبر هم هدف قرار میگیرند. در ادامه سه نمونه شاخص در این زمینه را بررسی میکنیم.

پینک درینر (Pink Drainer)

گروهی که تحت عنوان Pink Drainer شناخته میشود، با ترکیبی از فیشینگ هدفمند و جعل هویت رسانهای توانست تقریباً ۳ میلیون دلار از حدود دو هزار قربانی به سرقت ببرد. این گروه، خبرنگارهای جعلی یا اکانتهای شبیه رسانههای معروف را جعل میکردند، قربانیان را با ترفند مصاحبه یا KYC جذب کرده و سپس با هدایت به سایتهای فیشینگ، توکنها و NFTهای کاربران را از کیف پول آنها خارج میکردند.

حملات Pink Drainer بیشتر روی شبکههای میننت (Mainnet) مثل آربیتروم (Arbitrum) و پالیگان (Polygon) متمرکز بود.

نکته کلیدی در تاکتیک آنها، دستکاری حسابهای پیامرسان و استفاده از توکنهای دزدیدهشده برای گسترش دامنه حمله محسوب میشود. با این روش، مهاجمها میتوانستند لینکهای مخرب را در شبکههای رسمی منتشر کرده و اعتماد کاربران را بهسرعت جلب کنند؛ در نتیجه تعداد قربانیان و مبلغ سرقتشده بالا رفت و اثربخشی حملات افزایش یافت.

به دلیل اینکه شبکههای آربیتروم و پالیگان بستر کاربران مبتدی و فعال در حوزه ایردراپ بودند، سرقت رمزارز در این نوع شبکهها به شدت زیاد است؛ بنابراین هنگام فعالیت بهعنوان یک ایردراپ هانتر حتما ریسک کریپتو درینر را مدنظر داشته باشید.

اینفرنو درینر (Inferno Drainer)

Inferno Drainer نمونهای از درینرهایی است که بهصورت بدافزار، منتشر شدند. در این روش، وقتی کاربر کیف پول خود را به پلتفرمی متصل میکند، آدرس و داراییهای او به بکاند ارسال میشود و از قراردادها و آدرسهای انتقال از پیشتعریفشده برای خالیکردن سریع کیف پول استفاده میکند.

از ویژگیهای مهم Inferno میتوان به قابلیت دور زدن افزونههای ضد فیشینگ، آپلود پیکربندی داینامیک از سرور و ماژولهای تخصصی برای استیک و برداشت توکنهای خاص اشاره کرد. بهدلیل خودکارسازی و ساختار ماژولار، هکرهای تازهکار نیز توانستند از این ابزار برای سرقت دارایی استفاده کنند.

مانکی درینر (Monkey Drainer)

گروه Monkey Drainer یکی از گستردهترین کمپینهای فیشینگ NFT محسوب میشود. تحلیلها نشان میدهد این شبکه بیش از دو هزار دامنه فیشینگ ساخته و میلیونها دلار دارایی شامل هزاران NFT را هدف قرار داده است. تاکتیکهای آنها شامل راهاندازی سایتهای جعلی مرتبط با مینت (Mint)، استفاده از اکانتهای جعلی سلبریتیها و انتشار تبلیغات فیک روی توییتر بود تا کاربران را به صفحات فیشینگ هدایت کنند.

Monkey Drainer یکی از اولین و گستردهترین درینرهای NFT-focused بود (از اوت ۲۰۲۲ فعال، تعطیلی در مارس ۲۰۲۳). تمرکز روی فیشینگ NFT با سایتهای جعلی mint (مانند spoofing OpenSea)، استفاده از اکانتهای هکشده سلبریتیها (مثل Gabriel Leydon) و تبلیغات فیک در ایکس و دیسکورد برای هدایت به دامنههای مخرب از استراتژی آنها بود.

هزاران NFT (مانند CryptoPunks ،Otherside ،BAYC) دزدیده شد و کل سرقت حدود ۱۲-۲۴ میلیون دلار تخمین زده میشود.

چگونه مقابل کریپتو درینرها در امان باشیم؟

- عدم کلیک روی لینکهای مشکوک

- بررسی دقیق آدرس وبسایت و قرارداد هوشمند

- استفاده از کیف پول سخت افزاری

- قطع اتصال کیف پول از سایتها پس از استفاده

- فعالسازی گزینه هشدار امضا در کیف پول

در برابر حملات پیچیده کریپتو درینرها، تنها داشتن دانش فنی کافی نیست و باید عادتهای امنیتی درست را هم بهصورت روزمره رعایت کنید. از آنجاکه بیشتر این حملات از طریق فیشینگ، لینکهای جعلی یا امضاهای اشتباه انجام میشوند، مهمترین عامل محافظت، احتیاط کاربر است. رعایت چند اقدام ساده میتواند تفاوت میان امنیت کامل و ازدسترفتن تمام داراییهای باشد؛ در ادامه بهبررسی آنهای میپردازیم.

عدم کلیک روی لینکهای مشکوک

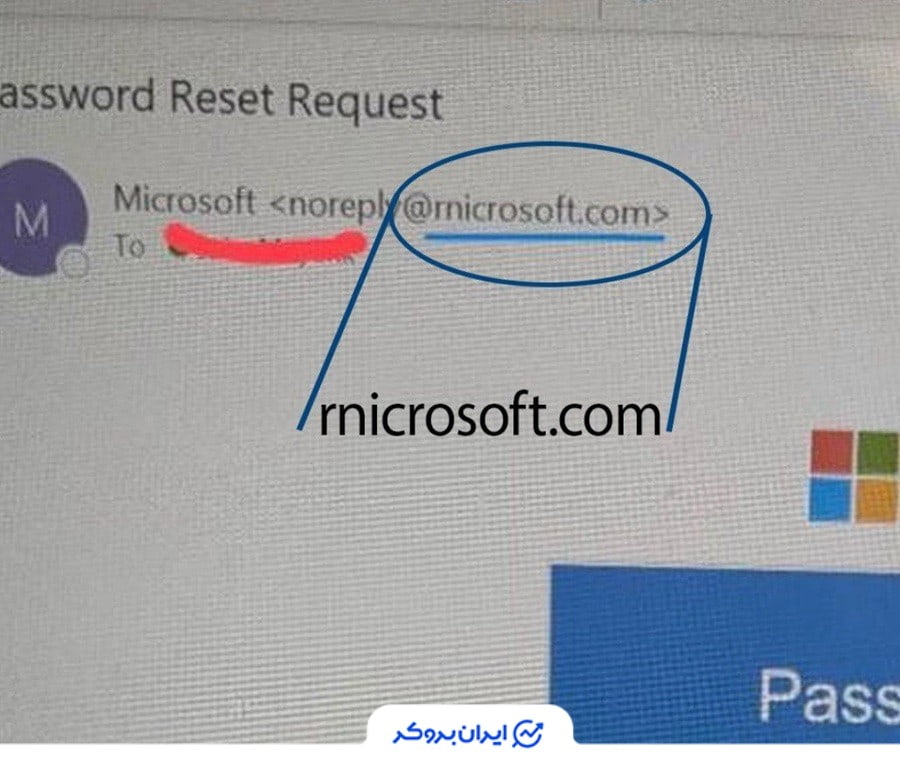

بیش از 80 درصد از حملات کریپتو درینر از طریق لینکهای فیشینگ در شبکههای اجتماعی یا پیامرسانها شروع میشود؛^ بنابراین هر لینکی حتی اگر از سوی دوست یا ادمین گروهی ارسال شده، باید با تردید بررسی شود. مجرمان اغلب از دامنههای مشابه پروژههای شناختهشده استفاده میکنند تا شما را فریب دهند. همیشه بهجای کلیک روی لینک، آدرس رسمی پروژه را بهصورت دستی در مرورگر وارد کنید.

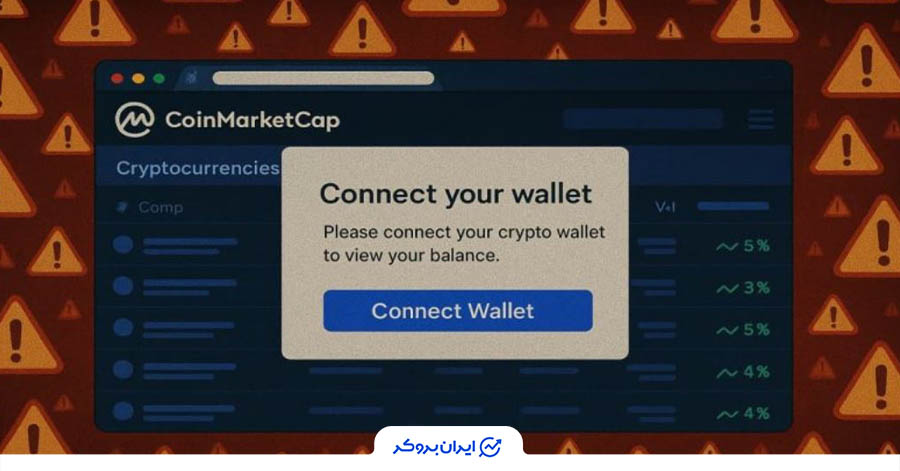

بررسی دقیق آدرس وبسایت و قرارداد هوشمند

در بسیاری از موارد، سایتهای جعلی تنها در یک یا دو کاراکتر با آدرس اصلی تفاوت دارند. پیش از اتصال کیف پول، آدرس وبسایت را دقیق مقایسه کنید. همچنین هنگام تعامل با قراردادهای هوشمند جدید، آدرس آن را در وبسایتهایی مانند اتراسکن (Etherscan) بررسی کنید تا مطمئن شوید از منبع معتبر است. مثلا در تصویر زیر نمونه یک سایت جعلی را مشاهده میکنید.

استفاده از کیف پول سخت افزاری

نگهداری بخش عمدهای از دارایی در کیف پول سخت افزاری (Ledger و Trezor) یکی از ایمنترین روشهای مقابله با سرقت رمزارز است. این کیف پولها کلید خصوصی را آفلاین ذخیره میکنند و حتی اگر سیستم شما آلوده شود، مهاجم به داراییها دسترسی نخواهد داشت. برای فعالیتهای روزمره میتوانید از کیف پول گرم با موجودی محدود استفاده کنید و مبالغ اصلی را در کیف پول سخت افزاری نگهدارید.

قطع اتصال کیف پول از سایتها پس از استفاده

پس از استفاده از پلتفرم، حتماً از قسمت تنظیمات کیف پول، اتصال کیف پول خود با سایت را قطع کنید. بسیاری از کاربران کیف پول خود را متصل رها میکنند و درینرها از همین مجوز برای انتقال داراییها در دفعات بعدی استفاده میکنند. بررسی دورهای لیست سایتهای مجاز در کیف پول میتواند ریسک را بهطور چشمگیری کاهش دهد.

فعالسازی گزینه هشدار امضا در کیف پول

اکثر کیف پولهای معتبر قابلیت هشدار امضا را دارند که هنگام درخواست امضا، جزئیات دقیق تراکنش را نمایش میدهد. با فعالکردن این ویژگی، اگر درخواستی مشکوک ارسال شود یا تراکنش شامل انتقال دارایی غیر منتظره باشد، هشدار دریافت میکنید. این ابزار ساده یکی از موثرترین روشهای پیشگیری از حملات درینر است.

کلام پایانی | حفاظت در برابر کریپتو درینر چیست

کریپتو درینرها تهدیدی هستند که با فریب، جعل سایتها و درخواستهای امضای مخرب میتوانند ظرف چند ثانیه داراییهای شما را تخلیه کنند؛ بنابراین فهمیدن اینکه کریپتو درینر چیست صرفاً یک تعریف نظری نیست، بلکه پایهای برای اتخاذ رفتارهای حفاظتی در هنگام کار با بازار ارزهای دیجیتال است.

خوشبختانه محافظت از کیف پول شما سادهتر از آن چیزی است که بهنظر میرسد. تغییر عادتها، استفاده از ابزارهای مناسب و تقسیم دارایی بین کیف پولهای سرد و گرم میتواند ریسک سرقت رمزارز را به شدت کاهش دهد. همیشه فرض کنید هر لینک، هر دعوت و هر درخواست امضا ممکن است کلاهبرداری باشد. با همین فرض، از گزینههایی مثل کیف پول سخت افزاری، قطع اتصال پس از استفاده و فعالسازی هشدار امضا بهره ببرید تا امنیت کیف پول کریپتو خود را پایدار نگه دارید.

سوالات متداول

از کجا بفهمیم در دام کریپتو درینر افتادهایم؟

اگر تراکنشهای ناخواسته یا انتقال دارایی به آدرسهای ناشناس دیدید، احتمالاً قربانی درینر شدهاید و باید فوراً اتصال کیف پول را قطع کنید.

چه تفاوتی بین فیشینگ و کریپتو درینر وجود دارد؟

فیشینگ اطلاعات شما را میدزد، اما درینر مستقیماً با امضای جعلی، داراییها را از کیف پول شما خارج میکند.

چگونه میتوان از کریپتو درینرها محافظت کرد؟

روی لینکهای ناشناس کلیک نکنید، آدرس سایت و قرارداد را بررسی و از کیف پول سخت افزاری و هشدار امضا استفاده کنید.

اگر دارایی ارز دیجیتال دزدیده شد چه باید بکنم؟

متأسفانه در بیشتر مواقع نمیتوان کاری کرد. اما با پیگیری آدرسها در برخی مواقع میتوان ردپای فرد کلاهبردار را پیدا کرد.

نظرات کاربران